Il est temps d’entamer dès maintenant le processus d’inventaire et de jeter les bases des mesures à prendre

Les ordinateurs quantiques constituent une réelle menace pour le chiffrement classique. Au vu des effets préjudiciables, les experts Proximus Peter Spiegeleer et Kristof Spriet soulignent la nécessité de passer à temps à la cryptographie post-quantique.

Les algorithmes de cryptage protègent les données et les communications confidentielles, qu’il s’agisse d’e-mails, de dossiers médicaux ou d’états financiers. « La cryptographie fait partie des fondements de toute architecture de sécurité », explique Peter Spiegeleer, Enterprise Security Architect, Proximus.

« Elle est présente dans tous les contrôles techniques de sécurité : soit le service de sécurité repose directement sur la cryptographie, soit les composants du service communiquent entre eux par le biais d’algorithmes de chiffrement sous-jacents. Les menaces ou les nouvelles vulnérabilités en matière de cryptographie concernent toutes les organisations, car elles ont un impact direct sur la confidentialité et l’intégrité des données ou l’authentification des parties qui interagissent. »

Anticiper les menaces futures

Une architecture SD-WAN et SASE sécurisée utilise des algorithmes cryptographiques classiques, tels que ECC et RSA-2048. Ceux-ci sont basés sur des problèmes mathématiques difficiles à résoudre. « Par exemple, le chiffrement RSA repose sur la factorisation de grands nombres », précise Peter Spiegeleer.

Les algorithmes asymétriques sont difficiles à résoudre, mais pas impossibles à décrypter. « Les universitaires Peter Shor et Lov Grover ont mis au point, il y a déjà trente ans, des algorithmes capables de compromettre les algorithmes cryptographiques couramment utilisés, rappelle Peter Spiegeleer. Les ordinateurs quantiques actuels ne sont pas encore capables de décrypter ces informations, mais la menace se précise. » Gartner prévoit que la cryptographie asymétrique deviendra peu sûre d’ici 2029 et obsolète d’ici 2034.

Intégrité des données en informatique quantique

« Les ordinateurs quantiques utilisent des qubits capables de traiter certains calculs mathématiques bien plus efficacement que les superordinateurs classiques, explique Kristof Spriet. Un pirate disposant d’un ordinateur quantique pourrait décrypter des informations, compromettre les signatures numériques et l’intégrité des communications. Les pirates conservent déjà les informations actuelles pour les décrypter plus tard. » Cette tactique impose d’agir dès maintenant.

Peter Spiegeleer : « Le NIST indique que d’ici 2030, la plupart des normes de cryptographie à clé publique seront obsolètes, et interdites à partir de 2035. La directive SRI 2 imposera aussi des règles spécifiques. Rester inactif n’est donc pas envisageable ! »

Algorithmes de chiffrement post-quantique

La clé réside dans la mise en œuvre d’algorithmes post-quantiques pour le matériel et les logiciels. Le NIST a lancé un projet en 2016 pour développer des algorithmes inviolables. « Après un troisième tour en 2024, le NIST a sélectionné trois algorithmes : ML-KEM, ML-DSA et SLH-DSA », explique Peter Spiegeleer.

Quantum Readiness Assessment

Cette étape a fourni un cadre pour préparer la migration. Proximus a lancé son processus interne avec une évaluation de l’état de préparation quantique. « Cela a débouché sur une carte de densité de la sécurité quantique, des domaines d’action et une feuille de route », précise Peter Spiegeleer.

Dans la deuxième phase, les experts traduisent ces connaissances en modèles architecturaux et techniques de migration. Le Cryptographic Bill of Materials (cBOM) recense les composants cryptographiques utilisés. « C’est sur cette base qu’une analyse d’impact détermine les priorités, souligne Kristof Spriet. Nous utilisons des outils d’automatisation et analysons le trafic réseau pour identifier les vulnérabilités. »

cBOM et agilité cryptographique

Le cBOM englobe toutes les ressources cryptographiques. Il aide à garantir la conformité aux normes. L’infrastructure évolue sans cesse, il faut donc gérer les risques en continu.

Kristof Spriet insiste sur l’agilité cryptographique. « Les trois algorithmes sélectionnés sont les plus sûrs selon les connaissances actuelles. Mais ils pourraient évoluer. L’agilité permet d’adapter facilement les systèmes. »

Informations précieuses

Le projet post-quantique de Proximus a permis d’identifier des vulnérabilités. « Il faut aussi auditer les fournisseurs pour s’assurer qu’ils sont alignés sur la stratégie CPQ, explique Peter Spiegeleer. Par exemple, éviter qu’un fournisseur SD-WAN utilise encore des algorithmes obsolètes. Il faut aussi viser la continuité dans les environnements hybrides et cloud. »

Conclusion

Les deux experts concèdent que la voie vers la sécurité quantique et l’agilité cryptographique implique des efforts considérables. « Ne rien faire n’est cependant pas envisageable. Je conseille aux entreprises et aux organisations d’entamer dès maintenant le processus d’inventaire et de jeter les bases des mesures à prendre. C’est une démarche dans le cadre de laquelle, nous pouvons, en tant que Proximus NXT, mettre à profit notre expérience pour proposer les meilleures pratiques. »

Lisez l’interview complète de Peter Spiegeleer et Kristof Spriet et découvrez pourquoi la CPQ devient incontournable aujourd’hui.

Le 27 novembre, Peter Spiegeleer animera la session thématique « Approaching Q-Day: closing the cybersecurity gap » lors de Think NXT. Assistez-y et découvrez comment préparer la sécurité de vos données pour l’avenir.

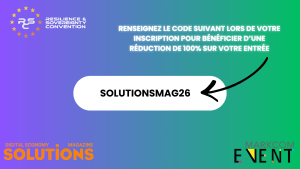

Inscrivez-vous gratuitement à Think NXT