Les frontières entre les hacktivistes et les attaques parrainées par des gouvernements deviennent floues

La cyber est désormais une composante essentielle de la guerre moderne. Christiaan Beek, expert néerlandais en cybersécurité, explique les enjeux de la cyberguerre.

« La guerre ne sera plus jamais la même. Surtout depuis le conflit en Ukraine, nous ne pouvons plus sous-estimer le rôle de la cyber comme arme », assure Christiaan Beek, Sr Director, Threat Analytics. De fait, même la population a pu contribuer en transmettant, via une application, la position de l’artillerie russe, permettant ainsi une frappe ciblée par missile quelques instants plus tard, explique cet expert membre d’une commission spéciale au sein d’Europol. « Ces dernières années, nous avons foncé à toute allure vers une dimension pour laquelle personne n’est préparé. »

En marge de chaque guerre, on observe également une recrudescence des hacktivistes. Lorsqu’un pays annonce, par exemple, une aide à l’Ukraine, il est fort probable qu’un site web important devienne peu après la cible d’une attaque DDoS. « La frontière entre l’hacktivisme et les attaques étatiques s’amenuise. Les États-nations recrutent souvent ces groupes comme bras armé numérique dans leurs opérations militaires. »

Des attaques menées par des États-nations

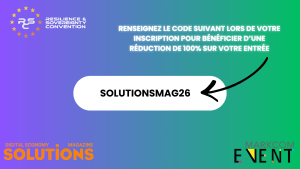

De nombreuses cyberattaques, y compris les attaques par ransomware, sont parrainées par des gouvernements. Récemment, il est apparu qu’un groupe de hackers chinois opérait depuis iSoon, une entreprise de cybersécurité en Chine. « Cela a confirmé ce que nous soupçonnions depuis longtemps : le gouvernement chinois fait appel à des entreprises de cybersécurité nationales pour mener des opérations, ne craint pas d’affirmer Christiaan Beek, qui viendra témoigner de son expérience au cours d’une conférence durant l’événément Cybersec 2025. Il en va de même dans d’autres pays, où les groupes de ransomware reçoivent parfois un traitement de faveur après arrestation -souvent pour reprendre leurs activités sous directive étatique. »

Une autre tendance inquiétante est l’activité croissante des hacktivistes au-delà de leurs frontières nationales. Un groupe indien qui ciblait initialement le Pakistan et le Bangladesh, attaque désormais aussi des pays intéressés par un conflit particulier. « Récemment, nous avons même découvert qu’un groupe nord-coréen -habituellement concentré sur la Corée du Sud- avait infiltré le réseau d’une entreprise allemande. »

Les mêmes techniques et outils

Malgré l’importance croissante de la cyber dans la guerre, les techniques des hackers ont peu évolué. Le phishing reste, encore et toujours, la méthode la plus populaire pour pénétrer un système. « Grâce aux avancées de l’IA, les courriels de phishing sont devenus plus crédibles que jamais, note Christiaan Beek. Les hackers font généralement preuve de patience et progressent silencieusement jusqu’à identifier une cible intéressante. Ils sont donc très difficiles à détecter. Les groupes moins expérimentés, eux, sont plus bruyants et ne disposent généralement pas des outils nécessaires pour rester longtemps sous les radars. »

Dans les circonstances actuelles, il est extrêmement préoccupant que de nombreuses entreprises n’aient toujours pas correctement sécurisé les bases. En matière de ransomware, 2024 a déjà dépassé sans difficulté l’année record 2023. Et 2025 a démarré sur les chapeaux de roues. « Alors que les grandes organisations étaient autrefois la priorité, on observe un glissement vers les PME, souvent moins bien protégées. Même les hôpitaux, longtemps épargnés pour des raisons éthiques, peuvent désormais être mis à l’arrêt sans scrupules. »

Sensibiliser davantage les citoyens

Tant que les entreprises continueront à payer les rançons, elles financeront indirectement les groupes de hackers pour faire davantage de victimes, estime Christiaan Beek. « Cet argent leur permet d’acheter, par exemple, des vulnérabilités encore inconnues. » Avant que celles-ci ne soient corrigées, ils peuvent toucher des entreprises pendant des mois et générer ainsi plus de revenus (à réinvestir dans de nouvelles failles).

« Parallèlement, nous élargissons notre surface d’attaque en utilisant de plus en plus d’appareils connectés -le fameux IoT. Même le boulanger du coin possède des dispositifs que les hackers peuvent facilement exploiter comme porte d’entrée. Une simple sonnette avec caméra n’est pas sans danger. Même constat pour les nombreux capteurs d’une voiture moderne, connectés à internet, qui la rendent vulnérable à une cyberattaque. Beaucoup de choses sont incroyablement peu sûres… »

De toute évidence, nous devons imposer des conditions plus strictes à l’utilisation des appareils IoT. Mais en tant que citoyens, nous devons également prendre conscience des risques, conclut Christiaan Beek. « Nous semblons ne pas nous soucier de la cyberguerre -pis : nous sommes de plus en plus lassés des nouvelles sur les cyberattaques. Cette attitude doit impérativement changer -tant dans les entreprises qu’au sein de la population. Car nous avons tous un rôle à jouer dans la cyberguerre. »